Koordinierte Angriffe auf Okta-Kunden Wichtige Lektionen aus den identitätsbasierten Angriffen auf Okta

Anbieter zum Thema

Anfang Oktober 2023 entdeckte das Sicherheitsunternehmen BeyondTrust einen identitätsbasierten Angriffsversuch auf ein internes Administratorkonto. Mit einem gültigen Session-Cookie, das aus dem Support-System von Okta kopiert wurde, wollten sich Angreifer weiteren Zugang zu sensiblen Kundendaten verschaffen. Der Vorfall ist beispielhaft für die wachsende Gefahr durch identitätsbasierte Angriffe auf Firmennetze, aber es gibt Gegenmittel.

Am 2. Oktober 2023 forderte ein Okta-Support-Mitarbeiter einen BeyondTrust-Administrator auf, für das firmeneigene Okta-Kundenkonto eine HAR-Datei zu generieren, um bei der Lösung eines laufenden Support-Problems zu helfen. HAR-Dateien sind HTTP-Archive, die von einem Webbrowser generiert werden können, um Interaktionen mit einer Website zu protokollieren, in diesem Fall zum Debuggen einer Website. Der Administrator kam der Aufforderung nach und generierte die HAR-Datei mit einer API-Anfrage und einem Session-Cookie, die in das Okta-Supportportal hochgeladen wurde.

Das Okta-Administratorkonto wurde mit FIDO2-Authentifizierung geschützt. Außerdem erlaubte die Richtlinienkonfiguration den Zugriff auf die Admin-Konsole nur von verwalteten Geräten aus, auf denen Okta Verify installiert war. Innerhalb von 30 Minuten nachdem die Datei in das Support-Portal von Okta hochgeladen wurde, versuchte ein Angreifer, mit dem Session-Cookie des Support-Tickets verschiedene Aktionen in BeyondTrusts Okta-Umgebung auszuführen.

Gemäß den benutzerdefinierten Richtlinien für den Zugriff auf die Admin-Konsole wurden diese Anfragen zunächst blockiert. Deshalb wechselten die Angreifer auf Admin-API-Aktionen, die mit dem gestohlenen Session-Cookie authentifiziert wurden. Die Ausführung von Admin-API-Aktionen kann nicht auf die gleiche Weise durch Richtlinien geschützt werden wie der tatsächliche Zugriff auf die Admin-Konsole. Über den API-Umweg wurde daraufhin ein Backdoor-Benutzerkonto mit einer Namenskonvention wie bei regulären Dienstkonten erstellt.

Unbemerkt waren diese Vorgänge indes nicht geblieben. Die eigene BeyondTrust-Lösung „Identity Security Insights“ zur Kontrolle von digitalen Identitäten und Berechtigungen alarmierte das interne Sicherheitsteam von BeyondTrust über die ungewöhnlichen Aktionen. Das Backdoor-Benutzerkonto wurde daher sofort deaktiviert und Angreifern damit der Zugriff entzogen, bevor das Konto verwendet werden konnte. Weitere Hinweise auf unregelmäßige Aktivitäten bei anderen privilegierten Okta-Benutzern oder die Erstellung weiterer verdächtiger Konten gab es nicht.

In einem Podcast berichtet BeyondTrusts CTO Marc Maiffret ausführlich darüber, wie der Angriffsversuch am Monatsbeginn ablief. Nachdem man alle Zugriffsversuche blockiert hatte und sichergestellt wurde, dass Angreifer tatsächlich keine Kontrolle über IT-Systeme hatten, leitete man weitere Maßnahmen ein. So baute das IT-Sicherheitsteam umgehend eine glaubhafte Netzwerkumgebung als Honeypot auf, um das Verhalten des Angreifers bei weiteren Zugriffsversuchen studieren zu können.

Aufschlüsselung des Okta-Angriffs

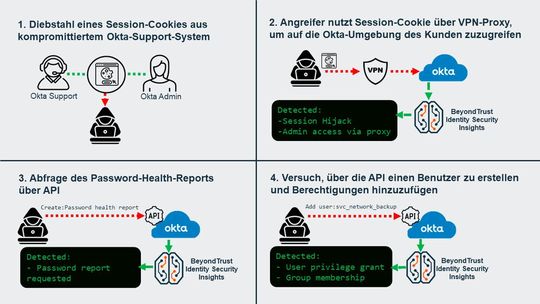

In den zurückliegenden Wochen gab es mehrere Medienberichte über koordinierte Angriffe auf Okta-Kunden, die ähnlich abgelaufen sind. Die Angreifer gingen dabei in vier Schritten vor:

Grafik: Okta-Angriffsverlauf

1. Angriffsziel Super Admins

Im ersten Schritt werden Benutzerkonten mit hohen Berechtigungen ins Visier genommen. Insbesondere Konten mit Super-Admin-Berechtigungen gehören zum Beuteschema. Durch Phishing oder Gerätekompromittierung versuchen Angreifer, an die Passwörter der privilegierten Benutzerkonten zu gelangen.

2. Social-Engineering-Attacke auf Helpdesk

Allerdings reichen Passwörter allein für eine Authentifizierung auf den betreffenden Konten nicht aus, weil normalerweise eine Multi-Faktor-Authentifizierung (MFA) erforderlich ist. Schwächere MFA-Methoden lassen sich aber mittels MFA Fatigue / MFA Bombing oder sogar mit SIM-Swapping aushebeln, um Konten zu übernehmen.

Werden stärkere MFA-Verfahren wie FIDO2 eingesetzt, wenden sich Angreifer auch direkt an Helpdesk-Techniker, die durch Social Engineering dazu verleitet werden sollen, die Authentifizierung eines Kontos zurückzusetzen. Mit einigen grundlegenden Informationen über den Benutzer lassen sich im Verlauf des Wiederherstellungsprozesses fremde Konten übernehmen. Bedrohungsakteure wie die Hackergruppe LAPSUS$ setzen diese Angriffstechnik erfolgreich gegen eine Reihe von Organisationen und Konten ein.

3. Missbrauch digitaler Identitäten

Mit höheren Zugriffsrechten oder als Superadministrator können sich Hacker seitwärts im Unternehmensnetz bewegen, fallweise die Berechtigungen erhöhen und im Verborgenen eine Hintertür in der IT-Umgebung einrichten. Die Missbrauchsmöglichkeiten digitaler Identitäten gehen damit ins Uferlose — schließlich sind lokale Netzwerkressourcen und in der Cloud verwaltete Dienste eng miteinander verzahnt.

4. Falsche Identitäten: Zugriff und Wirkung

Die Kompromittierung eines Okta-Kontos als Identity Provider (IdP) würde breiten Zugriff auf unterschiedliche Ressourcen und Services ermöglichen. Angreifer können sich als legitime Benutzer ausgeben und nachgelagerte Anwendungen ansteuern. Kompromittierte Identity Provider können so konfiguriert werden, dass sie als „Identitätswechsel-App“ fungieren und einem vom Angreifer kontrollierten Konto ermöglichen, sich als ein legitimes Benutzerkonto auszugeben. Dies ermöglicht es dem Angreifer sogar, Single Sign-On (SSO) bei Anwendungen zu nutzen.

Haben Angreifer die Identitätsinfrastruktur mithilfe von Verbundvertrauensstellungen (auch als „Org2Org“ bezeichnet) kompromittiert, sind viele gängige Reaktionen auf Sicherheitsverletzungen wirkungslos. Wenn zum Beispiel der Verdacht aufkommt, dass ein legitimer Benutzer kompromittiert wurde, hindert auch die Rücksetzung der Anmeldedaten einen Angreifer nicht daran, weiterhin unter falscher Benutzeridentität vorzugehen.

Schutz vor identitätsbasierten Angriffen

Deshalb ist es von entscheidender Bedeutung, diese Risiken und Angriffe auf die Identitätsinfrastruktur so früh wie möglich zu erkennen. Welche Abwehrstrategien sind am wirkungsvollsten gegen Angreifer, die digitale Identitäten und Zugangsdaten stehlen möchten?

Phishing-Resistenz: Die Verwendung einer Phishing-resistenten Authentifizierung, wie zum Beispiel FIDO2, wird dringend empfohlen, insbesondere für jede Art von privilegierten Konten. Nicht alle Formen der Multi-Faktor-Authentifizierung (MFA) bieten das gleiche Sicherheitsniveau. Bei den jüngsten Angriffen war zu beobachten, dass telefonbasierte MFA-Verfahren wenig bis gar keinen Schutz gegen Bedrohungsakteure gewährleisten.

Selbst zeitbasierte Einmalpasswörter (OTPs) können von modernen Phishing-Kits oder Token-Hijacking-Angriffen hintergangen werden. Mit sicherheitsbasierten Richtlinien für Anmeldungen und kontrollierte Zugriffe sollten IT-Verantwortliche dafür sorgen, dass Benutzer über das richtige Gerät, den richtigen Standort oder das richtige Netzwerk zusätzlich authentifiziert werden, bevor privilegierte Aktivitäten ausgeführt werden können.

Implementierung und Durchsetzung von Least-Privilege-Rechten: Eine genaue Zuordnung privilegierter Rollen und eine klare Sicht auf alle Vorgänge sind in Unternehmensumgebungen genauso wichtig wie die Beschränkung der gewährten Berechtigungen. Häufig werden Kontenberechtigungen nur für eine Einmalaufgabe benötigt, um beispielsweise eine neue HR-App in Okta hinzuzufügen. Nach Erledigung dieser Aufgabe bleiben sie trotzdem dauerhaft verfügbar, anstatt sie wieder zu entfernen — ein echtes Dauerrisiko für Unternehmen.

Nach dem Prinzip der geringsten Rechte (Principle of Least Privilege) sollten Mitarbeiter nur über diejenigen Rechte verfügen, die sie auch tatsächlich zur Erfüllung ihrer Aufgaben benötigen. Insbesondere Accounts mit hohen Berechtigungen sind gefährdet, beispielsweise wenn es sich um einen Okta-Superadministrator oder um privilegierte Konten im Unternehmensumfeld handelt.

Auditierung und Neujustierung von Benutzerprivilegien: Wichtig ist, alle Benutzerprivilegien im Blick zu behalten und proaktiv einzuschränken, bzw. bei Bedarf temporär zu erhöhen. Welche Benutzer dürfen zu welchem Zweck und wann welche Prozesse steuern? Kommen dabei Kontokennwörter oder MFA-Resets zum Einsatz, die auch Angreifer ausnutzen könnten? Es gilt alle Änderungen an Berechtigungen und Zugriffen kontinuierlich zu überwachen und zu analysieren. Auf diese Weise wird sichergestellt, dass es nicht zu einer heimlichen Nutzung oder einem Missbrauch von Privilegien durch Unbefugte kommt.

Abwehr identitätsbasierter Bedrohungen im Unternehmen

Eine steigende Zahl von Angriffen auf die Identitätssicherheit nutzen Sichtbarkeitslücken zwischen Identity Access Management-Tools und herkömmlichen Sicherheitstools aus. Digitale Identitäten mit höheren Berechtigungen stehen im Mittelpunkt der aktuellen Angriffswelle, da Hacker stärker auf gekaperte Benutzerkonten und Social Engineering als auf Exploits und Malware setzen. Zur Bewältigung dieser Herausforderungen sind nicht nur Tools erforderlich, die für mehr Transparenz und Kontrolle sorgen, Risiken reduzieren und Bedrohungen erkennen. Notwendig sind auch organisatorische Maßnahmen, um Sicherheitsanforderungen für digitale Identitäten und Zugriffe bewältigen zu können.

Über den Autor: Mohamed Ibbich ist Director Solutions Engineering bei BeyondTrust.

(ID:49834749)

:quality(80)/p7i.vogel.de/wcms/d7/ca/d7ca53fb63877b71ed8f40be734754ca/0117973730.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/f4/35f444940b03b06ae67f7e5591631792/0115165737.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/f1/3af1c9fdf1a925e4b2f55f3fa725f66e/0115165714.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/ed/9fed7160871e01f51ccab928dbaeab92/0118467232.jpeg)

:quality(80)/p7i.vogel.de/wcms/2b/a1/2ba1aa634bb635185b992c84d6fafe4a/0118481703.jpeg)

:quality(80)/p7i.vogel.de/wcms/a3/51/a351d4b937d1f9dc0224fa277a3a74de/0118466557.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/34/5d34836fbfae674ca8e6f10841213b03/0118372926.jpeg)

:quality(80)/p7i.vogel.de/wcms/71/1f/711feeca53f58761a7d711bf317aec47/0118276223.jpeg)

:quality(80)/p7i.vogel.de/wcms/c3/02/c302cd9efb930246cc8bde485a6f83ec/0118446808.jpeg)

:quality(80)/p7i.vogel.de/wcms/4f/69/4f6904a6142ebe0d7976702b7c15b358/0118451654.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/0f/3a0f48a72d0ec33c3e9979f639caff9d/0118466573.jpeg)

:quality(80)/p7i.vogel.de/wcms/4c/6f/4c6fa12509d231ae90bf82565b5380eb/0118478841.jpeg)

:quality(80)/p7i.vogel.de/wcms/20/0a/200a0580874f1b3875df1b9bc65e8a39/0118421857.jpeg)

:quality(80)/p7i.vogel.de/wcms/cf/0d/cf0dcef3b9de9eb898ff2e52367e3047/0118249659.jpeg)

:quality(80)/p7i.vogel.de/wcms/89/3b/893b2aad437cb2ff84a9d879a9c48b6a/0118298118.jpeg)

:quality(80)/p7i.vogel.de/wcms/54/91/5491e2c59cbe3754d963cbdac6f6be13/0118349502.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/e8/3de8c2c1c4d80064d3d8c86ff50e83a8/0118035467.jpeg)

:quality(80)/p7i.vogel.de/wcms/fd/31/fd317aa6c5aa0f0eeb400110d1de5249/0117787015.jpeg)

:quality(80)/p7i.vogel.de/wcms/03/72/0372ece5adc46f626b82eb5affb44e1b/0118441205.jpeg)

:quality(80)/p7i.vogel.de/wcms/94/1f/941f77db5c1061ab5dafafb8d25a12b8/0118037871.jpeg)

:quality(80)/p7i.vogel.de/wcms/4b/c8/4bc87650edb2e4b320682b42c3000b8b/0118377216.jpeg)

:quality(80)/p7i.vogel.de/wcms/a5/e3/a5e3b7833dd63fab7b7e0321969e45e0/0116955924.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/50/ad5047d54802f097069c426fec52a7c5/0116955909.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/64/37/6437ab67aaef3/ftapi-icon--1c9045.png)

:fill(fff,0)/p7i.vogel.de/companies/64/05/6405f91ad489a/logo-pathlock.jpeg)

:quality(80)/p7i.vogel.de/wcms/a4/20/a420f91e29ad3dee85cc487e2f6d1038/0112775164.jpeg)

:quality(80)/p7i.vogel.de/wcms/14/a5/14a5a8f9760d919d39a2332bb2ce9f95/0112825909.jpeg)