Cyberangriffe erkennen Die Rolle von SIEM-Systemen in Zeiten von XDR

Anbieter zum Thema

Sind aufstrebende XDR-Systeme bei der Detektion von Cyberangriffen ein vollwertiger Ersatz für klassische SIEM-Systeme? Schließlich arbeiten diese in zwischen oft mithilfe von KI und können immer mehr. Rosige Zeiten für Security-Analysten als? Oder sollte man die Situation vielleicht noch einmal genauer betrachten?

Lange Zeit galten Security Information und Event Management (SIEM) Systeme als das Herzstück der Detektion von Cyberangriffen. Die Aufgabe von SIEM-Systemen ist das Sammeln und Analysieren der Anwendungs- und Infrastruktur-Logfiles unterschiedlichsten Typs. In SIEM-Systemen ist es möglich mit Korrelationsregeln über mehrere Logquellen und somit auch Logformate hinweg Angriffsindikatoren (Indicators of Compromise, kurz IoC) festzustellen. Die Entwicklung und vor allem die Pflege dieses häufig sehr komplexen Regelwerks ist jedoch ein sehr aufwändiger Prozess. Dieser erfordert sowohl tiefgehendes Wissen über heterogene IT-Systemlandschaften hinweg als auch spezialisiertes Detailwissen für bestimmte Systeme. Außerdem müssen die sich stetig ändernden, aktuellen Bedrohungsszenarien miteinbezogen werden. Daher ist es mit der initialen Regelentwicklung für Use Cases nicht getan. Die Wartung und Weiterentwicklung von Regeln ist vielmehr ein stetiger Prozess im Lifecyclemangement eines SIEMs.

Extended Detection and Response

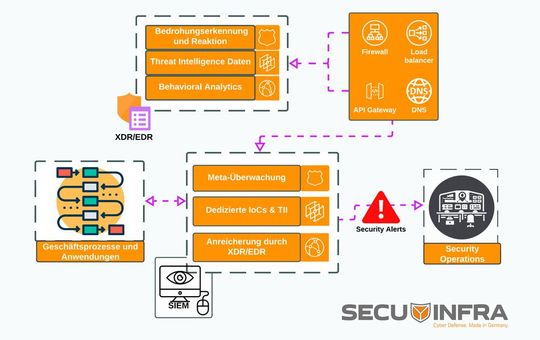

Aber nicht nur IT-Systeme entwickeln sich, sondern auch die von vielen Herstellern hoch angepriesenen EDR-Systeme (Endpoint Detection and Response). EDR ist aus den Endpoint-Detection-Platforms (EDP) wie Virenscannern hervorgegangen und erweitert die reine Detektion von IoCs direkt auf den Endpunkten, um ein reagierendes Element. Es können je nach Schweregrad einer festgestellten Kompromittierung unterschiedliche mitigierende Aktionen bis hin zur kompletten Isolation eines Clients automatisiert ausgeführt werden. Neben Endpoint-fokussierten Systemen, wie EDR, existieren beispielsweise auch auf das Netzwerk optimierte Detektions- und Reaktions-Systeme (NDR). Die Verknüpfung mehrerer dieser Systeme, aus EDR, NDR und weiteren ähnlich gelagerten Systemen, wird als Extended Detection und Response (XDR) bezeichnet. Während diese Systeme anfangs ihre Versprechen kaum halten konnten und noch nicht ausgereift waren, existieren heute mächtige und häufig durch KI unterstützte XDR-Lösungen.

Auf den ersten Blick stellen diese die klassischen und aufwändig zu pflegenden Korrelationsregeln eines SIEM in den Schatten. XDR-Systeme wie Cortex von Palo Alto und die Microsoft Defender Plattform decken Use Cases für die gängigen Infrastrukturen ab. XDR-Systeme normalisieren im Hintergrund Logs und ergänzen diese mit Informationen aus verhaltensbasierten Profilen von Nutzern und Hosts, mit deren Hilfe Security Events zu Incidents verknüpft werden können. Sie vereinfachen die Arbeit der Analysten in einem Security Operations Center (SOC) damit stark.

Doch so gut diese hoch-optimierten Detektions- und Response Systeme auch sind, ein SIEM ersetzen können diese nicht. Vor allem, wenn man die reale Komplexität von Enterprise IT-Landschaften mit einbezieht. Im Folgenden wollen wir uns daher die praxisrelevanten Aspekte einmal genauer anschauen.

XDR-Evasion und Compromise-Assessment

Ein Angreifer mit erweitertem technischem Knowhow kann bekannte Techniken einsetzen, um der Detektion der XDR-Lösung zu entgehen oder diese mit entsprechenden Rechten eines bereits kompromittierten Accounts zu deaktivieren. Anschließend bleibt quasi nur noch eine Illusion von Sicherheit und stark geminderte Möglichkeiten, nachgelagert das Ausmaß und den Schaden des Angriffs im Rahmen eines Compromise Assessments festzustellen. Denn schließlich könnte der Angreifer die Log-Daten vom Endpunkt entfernen. Sollten diese nicht zeitnah an einer zentralen Stelle gesammelt werden, stünden die Logs nicht mehr für forensische Analysen zur Verfügung. Als Folge können Angreifer möglicherweise unbemerkte Hintertüren hinterlassen, um weiterhin unautorisierten Zugriff in das Netzwerk des Opfers zu haben. Eine Realtime-SIEM-Überwachung und Langzeitsicherung von Logdaten aller Systeme mithilfe von hochprivilegierten Agents auf den Endpunkten bietet hier eine zusätzliche Schicht der Sicherheit. Zum einen erhöht dieses Vorgehen das Risiko für Angreifer, trotz XDR-Umgehungsmaßnahmen detektiert zu werden. Zum anderen steigert es die Erfolgswahrscheinlichkeiten, nach einem erfolgreichen Angriff den Schaden und die betroffenen Systeme zu identifizieren und entsprechende Maßnahmen einzuleiten. Im Idealfall greift bereits ein SIEM Use Case beim Deaktivieren des XDR-Agents ein und verhindert so Schlimmeres.

Allgemeine Werbeversprechen – für hochspezifische Enterprise IT-Umgebungen

Administratoren stehen häufig vor der Aufgabe, die Konfiguration der spezifischen XDR-Lösungen korrekt auf die Umgebung und den Anwendungsfall zuzuschneiden, ohne den operativen Betrieb einzuschränken. Weiterhin benötigt die Integration dieser Lösung in bestehende SOC-Prozesse oft eine abteilungs- oder fachbereichsübergreifende Koordination von automatisierten und halbautomatisierten Reaktionen. Zudem ist ein Expertenteam erforderlich, das sich um das Tuning kümmert, also die Optimierung der verhaltensbasierten Sicherheitsüberwachung der XDR-Lösungen. Auch die auf Machine Learning basierenden Algorithmen zur Erkennung von Anomalien benötigen eine Vorlaufzeit, um sich auf die Aktivitäten in der jeweiligen Umgebung anzupassen.

Marketing-Versprechen und Praxis liegen leider oft auseinander: So wird rund um verschiedene XDR-Lösungen oft mit einer hohen Genauigkeit und einem großen Umfang der Überwachung ohne große Extraaufwände geworben. In der Realität stehen Teams, welche sich eine Qualitätserhöhung und Ressourcenersparnis in der Sicherheitsüberwachung erhofft hatten, oft vor großen Herausforderungen, um die Alarmierung der XDR auf das erwartete Niveau zu bringen. Zudem haben viele Unternehmen während des jahrelangen Aufbaus von IT-Umgebungen hochkomplexe und heterogene Enterprise-Umgebungen geschaffen, in denen diverse fachlich und operativ bedingte Unregelmäßigkeiten die Genauigkeit der XDR-Detektion negativ beeinflussen und etwa False-Positive Alarme erzeugen. Dies wird insbesondere durch die intransparente Natur der proprietären Algorithmen und die internen Detektionsregeln der EDR-Lösungen erschwert.

Diese Intransparenz erzeugt neue Herausforderungen für Compliance und Regulatorik. Häufig sind Erkennungsszenarien (Use Cases) nur abstrakt beschrieben und dokumentiert. Dies kann eine Argumentation mit Regulatoren erschweren und zu einem falschen Sicherheitsgefühl führen, bei dem die Verantwortung zur Auseinandersetzung mit der eigenen Security Posture komplett an die Third-Party XDR-Lösung abgegeben wird. Weiterhin sind je nach Unternehmensgröße oft eine hohe Anzahl an Eigenentwicklungen, Third-Party Appliances und Netzwerkinfrastruktur im Einsatz, die keine Integration mit der eingesetzten XDR-Lösung haben und somit wenig, bis keinen Beitrag zur gestützten Detektion leisten können. Dies erhöht die Komplexität beim Tuning weiter, da dem XDR Datenquellen zur adäquaten Einschätzung des Kontextes von Log-Daten fehlen. SIEM-Systeme hingegen bieten die Möglichkeit, eine maßgeschneiderte Lösung für ein transparentes und nachvollziehbares Reporting zu schaffen, während XDR-Lösungen oft die Sicherheit erhöhen, aber die Komplexität im Umgang und Nachweis mit ebendiesen Richtlinien erhöhen.

XDR und SIEM: Ergänzung statt Verdrängung

Um die Detektions- und Alarmierungsmöglichkeiten zu optimieren, gilt es, die Stärken von SIEM- und XDR-Systemen zu kombinieren. Im SIEM normalisierte Logs eröffnen die Möglichkeit, bestimmte Angriffsindikatoren über verschiedene Systeme hinweg zu erkennen. Um die Zahl der Security Incidents, die am Ende von Analysten bearbeitet werden, zu reduzieren, sollte man bei jedem von einem XDR emittierten Incident einen Alarm über das SIEM auslösen. Ohne nennenswerten Aufwand kann in einem SIEM geprüft werden, ob weitere Alarme mit gleichem Username oder gleicher Source IP im entsprechenden Zeitraum aufgetreten sind. So wird der Bedarf an Analysten sowie der Aufwand pro Incident durch ein reduziertes Alarmvolumen mit erhöhter Aussagekraft optimiert. Man kann also festhalten: Nur zusammen durch eine auf die Umgebung angepasste Kombination von SIEM und XDR erreicht die IT-Infrastruktur ein neues Sicherheitsniveau und kann sich der durch viele Faktoren beeinflussten Bedrohungslage dynamisch anpassen.

Über die Autoren

- Louis Neumann ist Cyber Defense Consultant bei SECUINFRA,

- Julian Weber ist Cyber Security Consultant bei SECUINFRA GmbH.

(ID:49998161)

:quality(80)/p7i.vogel.de/wcms/d7/ca/d7ca53fb63877b71ed8f40be734754ca/0117973730.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/f4/35f444940b03b06ae67f7e5591631792/0115165737.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/f1/3af1c9fdf1a925e4b2f55f3fa725f66e/0115165714.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/ed/9fed7160871e01f51ccab928dbaeab92/0118467232.jpeg)

:quality(80)/p7i.vogel.de/wcms/2b/a1/2ba1aa634bb635185b992c84d6fafe4a/0118481703.jpeg)

:quality(80)/p7i.vogel.de/wcms/a3/51/a351d4b937d1f9dc0224fa277a3a74de/0118466557.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/34/5d34836fbfae674ca8e6f10841213b03/0118372926.jpeg)

:quality(80)/p7i.vogel.de/wcms/71/1f/711feeca53f58761a7d711bf317aec47/0118276223.jpeg)

:quality(80)/p7i.vogel.de/wcms/c3/02/c302cd9efb930246cc8bde485a6f83ec/0118446808.jpeg)

:quality(80)/p7i.vogel.de/wcms/4f/69/4f6904a6142ebe0d7976702b7c15b358/0118451654.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/0f/3a0f48a72d0ec33c3e9979f639caff9d/0118466573.jpeg)

:quality(80)/p7i.vogel.de/wcms/4c/6f/4c6fa12509d231ae90bf82565b5380eb/0118478841.jpeg)

:quality(80)/p7i.vogel.de/wcms/20/0a/200a0580874f1b3875df1b9bc65e8a39/0118421857.jpeg)

:quality(80)/p7i.vogel.de/wcms/cf/0d/cf0dcef3b9de9eb898ff2e52367e3047/0118249659.jpeg)

:quality(80)/p7i.vogel.de/wcms/89/3b/893b2aad437cb2ff84a9d879a9c48b6a/0118298118.jpeg)

:quality(80)/p7i.vogel.de/wcms/54/91/5491e2c59cbe3754d963cbdac6f6be13/0118349502.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/e8/3de8c2c1c4d80064d3d8c86ff50e83a8/0118035467.jpeg)

:quality(80)/p7i.vogel.de/wcms/fd/31/fd317aa6c5aa0f0eeb400110d1de5249/0117787015.jpeg)

:quality(80)/p7i.vogel.de/wcms/03/72/0372ece5adc46f626b82eb5affb44e1b/0118441205.jpeg)

:quality(80)/p7i.vogel.de/wcms/94/1f/941f77db5c1061ab5dafafb8d25a12b8/0118037871.jpeg)

:quality(80)/p7i.vogel.de/wcms/4b/c8/4bc87650edb2e4b320682b42c3000b8b/0118377216.jpeg)

:quality(80)/p7i.vogel.de/wcms/a5/e3/a5e3b7833dd63fab7b7e0321969e45e0/0116955924.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/50/ad5047d54802f097069c426fec52a7c5/0116955909.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/135400/135488/65.jpg)

:fill(fff,0)/p7i.vogel.de/companies/64/05/6405f91ad489a/logo-pathlock.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/62/ea/62ea2cb8944b9/arctic-wolf-logo.png)

:quality(80)/p7i.vogel.de/wcms/ff/72/ff729b82ad55811904e20da26663e077/0116320168.jpeg)

:quality(80)/p7i.vogel.de/wcms/84/0d/840d9209f7e086fd4753befe2594de1f/0115093778.jpeg)